Arkevia et RGPD : ce que tout salarié doit savoir sur la protection de ses données

Remettre à plus tard la question de la sécurité des bulletins de…

Améliorer la qualité d’image sur Netflix en quelques étapes simples

La 4K HDR a envahi les salons, mais la promesse d'images saisissantes…

Nettoyer efficacement un disque dur externe infecté par un virus

Les nouvelles technologies évoluent constamment, tout comme les actes frauduleux. Tout le…

Supprimer un fichier récalcitrant : solutions faciles et efficaces

Un fichier qui refuse de disparaître ne relève pas de la magie…

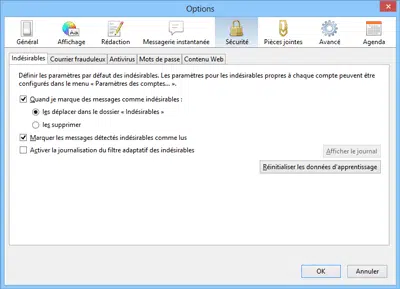

Les meilleures astuces pour bloquer le spam dans Thunderbird

Les chiffres ne mentent pas : chaque jour, des millions de messages…

Ce que les virus consomment vraiment pour survivre

Oubliez tout ce que vous croyez savoir sur la hiérarchie des menaces…

Les meilleures astuces pour nettoyer efficacement son téléphone portable

Un écran lisse, des centaines de gestes répétés, et pourtant un terrain…

Boostez la vitesse de votre ordinateur portable avec ces solutions simples

Votre ordinateur refuse de décoller, chaque démarrage s'éternise, et la moindre application…

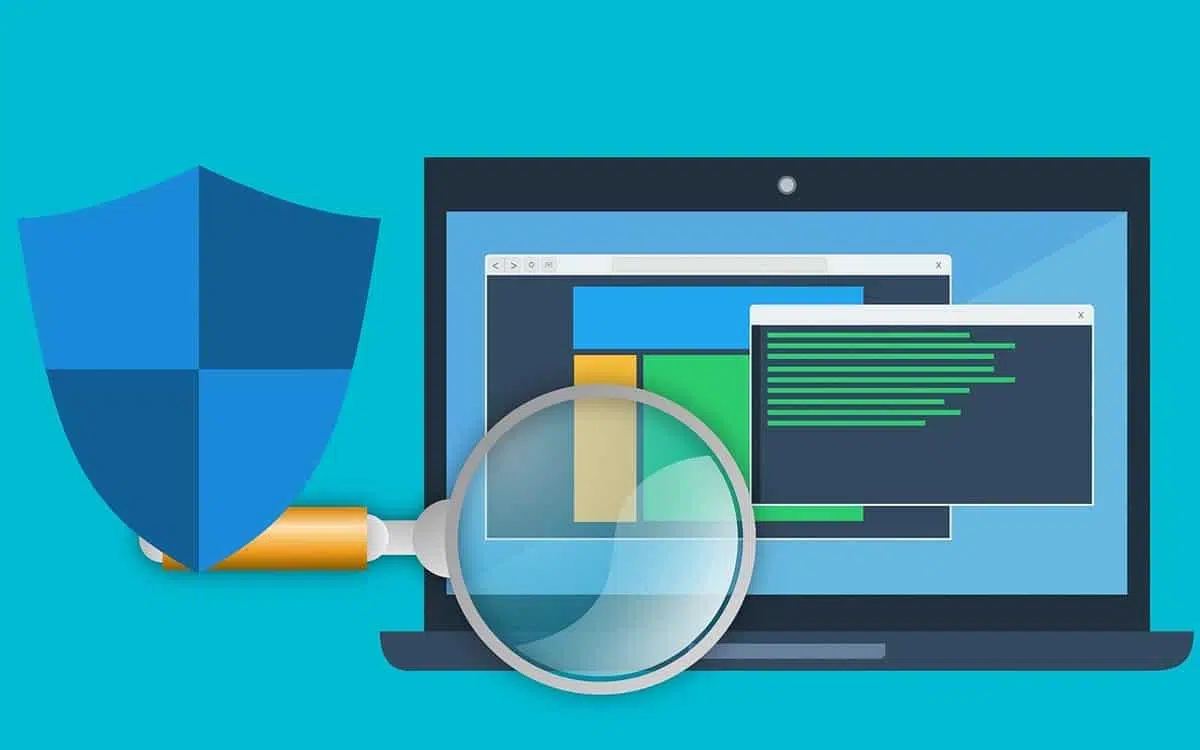

Les meilleures solutions gratuites pour protéger efficacement votre PC

Beaucoup d'antivirus gratuit est disponible sur Windows, mais lequel choisir ? Et…

Protégez-vous du phishing avec ces astuces pour naviguer en sécurité

Les attaques de phishing, de plus en plus sophistiquées, menacent la sécurité…

Niveaux de sécurité : guide pratique pour renforcer votre protection

Oubliez les slogans rassurants : la sécurité n'est pas une promesse, mais…

Faux McAfee : Existe-t-il réellement ? Les risques décryptés et vérifiés

Un clic précipité, et soudain le doute s’installe : l’écran affiche une…

WireGuard, le VPN gratuit qui protège efficacement votre vie privée

Oubliez les longues listes de fonctionnalités tape-à-l'œil et les promesses jamais tenues…

Gérer efficacement ses mots de passe : solutions pour organisation sécurisée

81 %. Ce n'est pas le taux de réussite d'un jeu, ni…

VPN et virus : un VPN peut-il laisser passer un virus ?

Des utilisateurs pensent qu'un réseau privé virtuel suffit à empêcher toute contamination…

Site web sécurisé : comment gérer les mots de passe pour plus de protection ?

Un identifiant unique, utilisé partout, c'est comme une clé passe-partout à la…

Récupérer facilement son mot de passe oublié sur ordinateur

Un simple oubli peut transformer la routine numérique en casse-tête. Soudain, l'accès…

Audit informatique : comprendre son rôle et ses enjeux pour votre entreprise

En 2023, près d'une entreprise sur deux a identifié des failles critiques…

Sauvegarde des fichiers : pourquoi, comment et avantages !

En 2023, 45 % des entreprises françaises ont signalé avoir perdu des…

Hacker : légal ou illégal ? Tout comprendre sur les piratages informatiques

Le terme « hacker » n'apparaît dans le Code pénal français qu'en…

Retrouver mot de passe smartphone : astuces pratiques à connaître !

Un smartphone verrouillé sans possibilité d'accéder au code PIN ne devient pas…

Renforcez la sécurité de vos données grâce au cloud computing

Un chiffre qui fait réfléchir : selon une récente étude, plus de…

Renforcer la protection de son identité numérique au quotidien : nos conseils pratiques

Un mot de passe réutilisé, c'est parfois tout ce qui sépare un…

Sécuriser les transactions sur Internet : protocoles essentiels à connaître !

Plus de trois milliards de transactions en ligne sont effectuées chaque mois…

Bloquer opérations bancaires : 3 méthodes efficaces pour sécuriser vos comptes

Un virement initié hors des heures ouvrables peut rester modifiable pendant plusieurs…

Comment le MDR révolutionne la cybersécurité avec une détection et réponse gérées

Dans un contexte où les cyberattaques se multiplient et gagnent en sophistication,…

Résoudre problème d’authentification : méthodes efficaces et rapides

Un code à usage unique peut expirer en moins de trente secondes,…

Inconvénients sauvegardes cloud : comment les éviter efficacement ?

Le cloud n'a jamais promis l'éternité, mais il a vendu l'idée d'une…

Activer la 2F : pourquoi ça bloque ? Solutions rapides à essayer

Un numéro de téléphone déjà utilisé ailleurs, et la validation à deux…

Système de sécurité périmétrique : rôle, fonctionnement et importance

Une intrusion non détectée sur un site sensible entraîne systématiquement des conséquences…

Qu’est-ce qu’un maliciel ?

Les logiciels malveillants, ou logiciels malveillants français, sont des logiciels conçus et…

Cyber-sécurité de l’information : 5 principes essentiels à connaître

La faille humaine demeure le point d’entrée favori des cybercriminels, loin devant…

Comment débloquer un ordinateur quand on a oublié le mot de passe ?

Vous n’arrivez plus à démarrer votre PC parce que vous avez oublié…

YggTorrent : Pourquoi la popularité de YggTorrent a-t-elle chuté ?

YggTorrent est une plateforme de partage en P2P. Cet annuaire de torrent…

Sécurité informatique : les limites d’un VPN SSL et ses failles

La compromission d’un canal VPN SSL n’implique pas nécessairement l’échec du chiffrement,…

Sécurité VPN : les risques et avantages à connaître !

La confiance dans les VPN s’effrite parfois là où on l’attend le…

Diplôme cybersécurité : quelle formation choisir pour travailler ?

Un BTS SIO option SISR ne suffit pas toujours pour décrocher le…

Mesure de sécurité : définition, importance et exemples pratiques

La réglementation impose des obligations strictes en matière de sécurité, mais le…

Éthique des VPN : impact sur la vie privée et la sécurité en ligne

Un fournisseur de VPN basé dans un pays aux lois permissives sur…

Authentification des transactions : définition, importance et fonctionnement

La réglementation européenne n’a pas fait dans la demi-mesure : toute transaction…

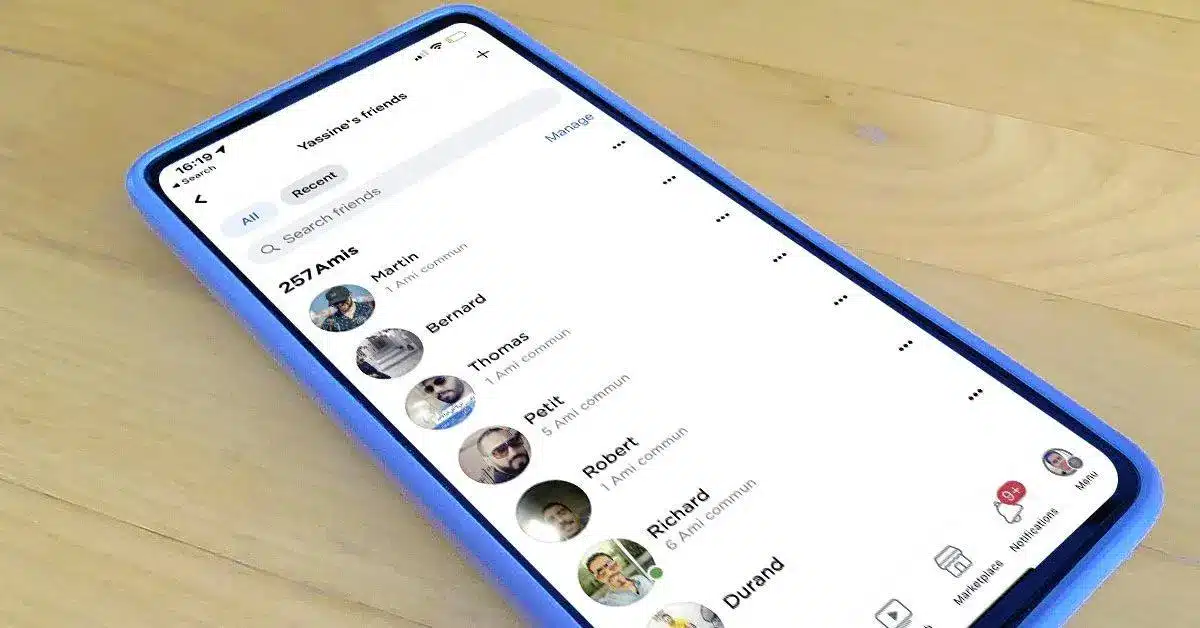

Comment découvrir qui visite mon profil facebook : 5 méthodes à connaître

Facebook est le premier réseau social au monde car il rassemble près…

Désactiver le protocole SSL TLS : tutoriel pour un site sécurisé

Imaginez un cadenas flambant neuf, mais dont la clef change chaque semaine :…

Stockage mots de passe Google : où et comment sont-ils sécurisés ?

Confier la combinaison de son coffre à une entité invisible, capable d’effacer…

Risques pour le technicien : pourquoi l’électricité statique est dangereuse ?

L'électricité statique, un phénomène souvent sous-estimé, peut représenter un danger sérieux pour…

Utiliser un VPN : légalité, avantages et risques en France

La question de l'utilisation des VPN en France intrigue de nombreux internautes.…

Bloquer le spam : application gratuite, existe-t-elle ?

Les boîtes de réception débordent souvent de courriels indésirables, rendant la gestion…

Audit interne ISO 27001 : définition, enjeux et bonnes pratiques

Dans un monde de plus en plus numérique, la protection des informations…

Sécurité numérique : découvrez les différents types de protection en ligne

Avec l'essor des technologies, la sécurité numérique est devenue fondamentale pour protéger…

Antivirus : Prévient-il efficacement le phishing en ligne ?

Les attaques de phishing, où des cybercriminels se font passer pour des…

Protéger votre réputation en ligne : conseils et stratégies efficaces

La réputation en ligne est devenue un enjeu fondamental pour les individus…